关于校园网我有个plan

keyword:弱口令,爆破

-

起因是今年只有两个月在学校,我们都没打算买校园网,直接用流量卡什么的, 写论文就走杭州图书馆的vpn去知网,

-

但是有个室友买了个别人的校园网,30米用到学期结束,某天借他号,想下载个木卫四协议来玩的时候发现他的校园网账户很奇怪

-

我们的校园网是账户是这样的,要么是学号,要么是教师的工号,比如202211xxxxxx

-

但是没想到他的账户是lyst99,其中 【ly】是学校的简称,st是食堂,99这个应该是序号。

-

卖这个账号的人应该是员工,而且改了初始密码,但是他把初始密码发出来了

-

然后我用这个方法试了几个号,发现都是初始密码,而且都能进

-

下面是网速测试

-

简直tm赚麻了

-

后面脑子一热,想试试究竟有多少个号,于是我就F12看看登录,没想到是哆点的系统而且是通过端口验证的方式来进行登录的

-

那么他就会有get传递或者是post传递,能够直接越过验证码(中间那段)

http://192.168.116.8:801/eportal/?c=Portal&a=login&callback=dr1713xxxxxxxx&login_method=1

&user_account=%2C0%2Clyst99&user_password=12345678

&wlan_user_ip=10.21.99.236&wlan_user_mac=000000000000&wlan_ac_ip=&wlan_ac_name=LYXY-Core&jsVersion=3.0&_=1713xxxxxxxx

-

我爆破了一下,访问过频会出现02,导致本机ac登录失败

-

那么,流程大概是这样:本机发送账户密码→交换机(路由)验证[正确,错误(包括手机号没填写,密码错误等),访问过频封锁]→加载用户的msn主页验证是否成功上网

-

如果没被封锁,传上面的get地址进去,查看请求,会出现下面的错误代码

dXNlcmlkIGVycm9yMg==

好像表示错误密码或者是账户为空

(可以在github里查到这段错误代码,有人写过这个自动登录的程序,验证就是靠这个)

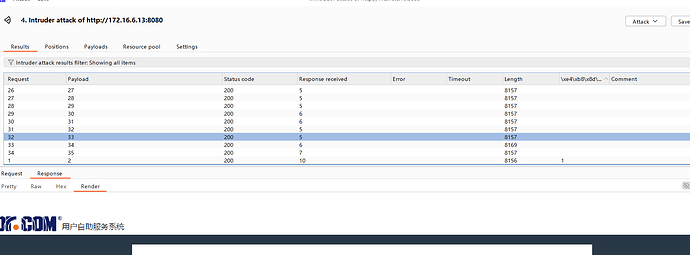

- 起初通过burp的intrude模块进行爆破,返现返回的状态有1、2、3、14一堆无序的状态,后来才意识到,我IP被封了,连浏览器的登陆界面都进不去,所以需要另外的plan

后面翻到交换机登录页,发现交换机是华为的S9703,那没办法,过频传参必备封IP的。

-

后面我有了个新的plan,找回密码处是有邮箱验证的,如果账户存在,则邮件发送失败、未设置邮箱(BYD偷工减料,这个模块坏了也不修);如果账户不存在,输出账户不存在。

-

反向plan,只找到不存在的就行了,然后导出存在的。

-

因为intrude的设置种,匹配html文本的时候只支持简单字符串(simple string) 所以用python编码“不存在”为简单字符串,设置lyst【99】中的99,为变量小跑100个试试

-

在35个之后,发现都是显示1,即为不存在,所以能用的账号有35个

昨晚手贱,又试了下,发现真的只有35个,毕竟够用了,收工。

后记:

之前试过用softenther和openvpn的组合去走53端口转发,发现就算在校内网转发,速度也是出奇的慢,偶尔还会出现登录到别人的号的情况;还想过直接用路由器进行多拨(学校的网是根据IP分配网速,并不是账户,所以即使相同账户,也不会受到限速),后面发现那个路由器最大也就支持300兆的下载速度。

- 最后总结出来了,需要下载大文件可以借用手机USB共享然后改路由跃点进行多拨(前提是同账号不会被限速)

- 建议用六类线

- 每年记得去跳蚤群逛逛,看看能不能买到教职工出租的网,毕竟总有几个懒得改密码的