这两天公司项目特别卡,才发现一直有恶意攻击,撞我们oauth和用撞出来的token刷请求,我加了个ip限流有所好转但还是一直被刷,有什么好办法吗?

4 个赞

ip限流之后再增做封ip处理

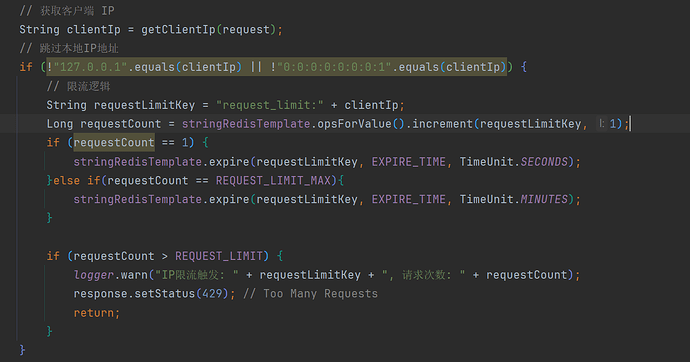

现在是60s内300次限制,超过600次则延长到1小时,而且对面用ip池一会就换一个

如果大量可以上报。如果量小只能扛着。

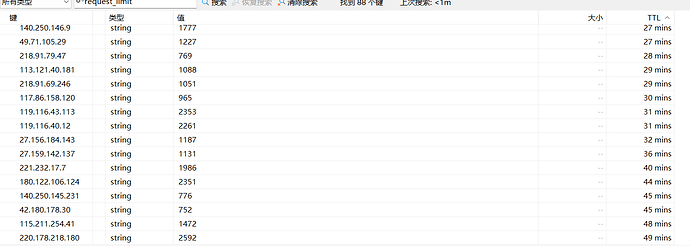

多大算大…我们这被刷好多天了,一小时大概不到10w吧

#网络安全添加

防火墙+IP限流+IP封禁+验证码+参数加密,还是解决不了的话只能加硬件先扛着,如果是云服务,可以联系厂商提供技术支持

1 个赞

加硬件,云服务器找客服提供技术支持。

试着不单独限流某个ip 而是全部ip 例如在每分钟只给XX个令牌,超了就排队

但是全局限流不是长久之计

识别浏览器指纹做特征识别,根据浏览器指纹限制频率

或者tls指纹过滤bot请求

1 个赞

对用户体验有影响的基本都被产品否了,包括验证码之类的方法

哪还有什么好说的,不让做限流怕影响到基准用户,目前只有一个方法 动态根据用户访问量增加、减少阈值,这样对普通用户可能会比全局好一点

最后就是,升级设备吧 如果限流不让做的话 单个ip限制效率太低 而且那边ip很多的话还是扛不住的

2 个赞

哈哈哈,我这边也是一样的,就是不给填验证码,最后还是封ip先顶上

1 个赞

你这就比较难搞了,取决于这个项目重要性

感觉这个方法挺不错,如果封IP后几天还是刷,只能增加工作量实现这个方法了

1 个赞

反正限流和封ip后没有之前那么卡了,至少能正常使用 ![]()

确实实现起来比较麻烦,但是我感觉应对这种方式还是比较有效的。

1 个赞

这个被撞出来了,可以增加一下token长度吗?

或者当token被撞出来就让token失效

32位字符串的access_token,主要还是一直刷我们接口

1 个赞