病毒地址

密码:1

https://note.src.moe/3e4

27 个赞

Pplx帮你看过了,自己看吧

https://www.perplexity.ai/search/analyze-the-provided-script-an-xeNwmQ6ZQc2t1Drsb4doiQ

8 个赞

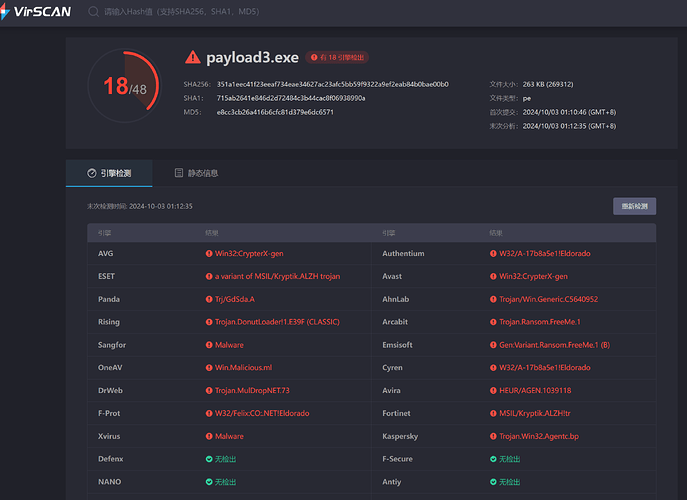

我尝试反混淆解密后,一共应该是有三段可执行程序,但是我这边发现第一段可执行程序是不完整的,可能楼主给的代码有点问题,base64解密环节无法完成。第二、三段的可执行文件我放在压缩包里了。

病毒样本.zip (218.4 KB)

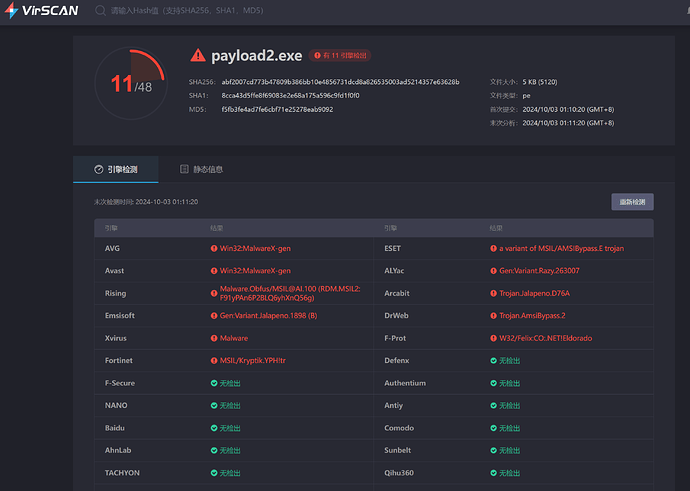

其中第二段文件体积很小,像是个引导程序。先放一下云查杀的内容:

11 个赞

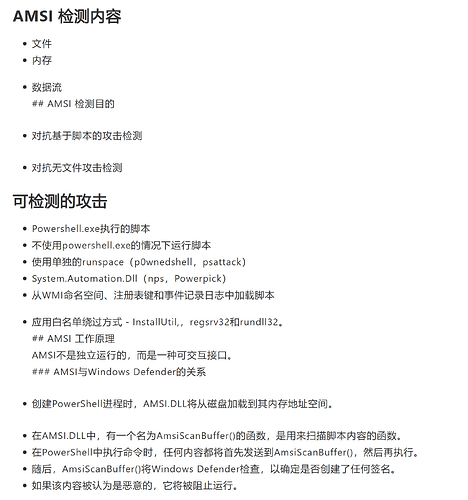

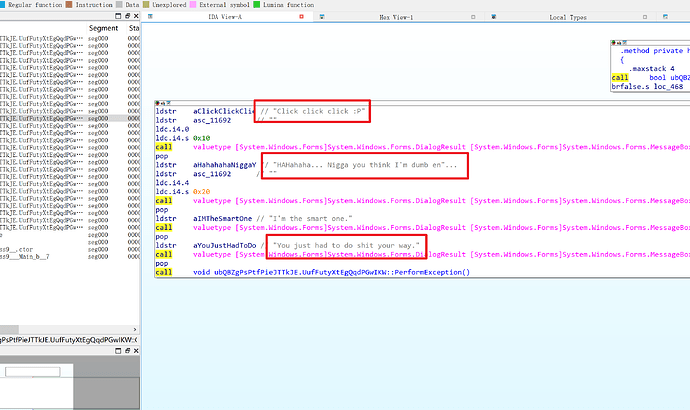

用ida看了下,payload2文件的主要作用大约是加载名为"aAMSIDLL"的DLL,从这个名字判断似乎是针对AMSI的,也就是Windows的反恶意软件扫描接口。

阿里云论坛对此的解释是,这个就是Windows用来检测powershell脚本攻击的一个反恶意软件扫描接口。也就是说这个payload2的功能就是屏蔽掉杀软、然后内存附加恶意的dll,为进一步的恶意行为做准备。

6 个赞

天是 你们都是什么人

先收藏,等有空在虚拟器执行分析

1 个赞

不愧是马老师,太强了

感谢上面的所有佬

问题是这个病毒估计是在装卡巴斯基之前就已经在那了,然后这个脚本是自己写计划任务里面每次开机执行,不过如果这是针对Defender的话,卡巴斯基是不是就能block它的行为了

厉害厉害厉害,完全听不懂

厉害厉害,插个眼![]()