比如我有一个域名

jh3zs34df1hi3odfu43y432gpiozhiah…(省略n位)点mydomain点com

我在nginx里面通过server_name 指定这个域名并提供web服务

这个web服务在公网环境足够安全吗? (暴力穷举等成本高的攻击方式不用管)

我能想到的就是中间人攻击泄露地址

但这种一般是专门的针对性攻击,如果只是防自动扫漏洞的机器人,够用了吗?

6 个赞

够用了,你甚至加个白名单就行了

没啥用,只能增加你记忆的复杂度。不如加个校验

2 个赞

如果你自己一个人用的话,用cloudflare access就行了。用户少于50人的话是免费的

这个是某种http hook,请求方式是固定的

只能设定一个https地址 没其他配置项了

不然我直接上auth功能了

那这样的话也可以考虑下用ip白名单

商业写字楼,这个出口ip经常变

虽然我也能用ddns 自动配置白名单…

不过如果复杂子域名能解决问题,就懒得整了

那就没啥好办法了,弄个复杂子域名也能起到一定的安全作用

有点用,但不多

$ cat subdomains.txt|awk -F. '{if(length($1) > 40) {print $1}}'|shuf -n 5

dyn-host-037-048-0-000ieeexplore-ieee-org

lb-sunapsispublic-dit-cots-prod-sunapsispublic

linksupdatecorps11locals10cfgcorps11locals8-my

mysluscifinderwww-clinicalkey-com-sql-4-ssl-3

xn--tcmyakupmftoluotoserviskarabalarbornova6-n4ec56oua

虽然没有绝对的安全 不过还是有点用的 相对安全就配置白名单

subdomains.txt 这个内容来自于哪里?

域名运营商会对公暴露这个域名的所有dns解析记录吗?

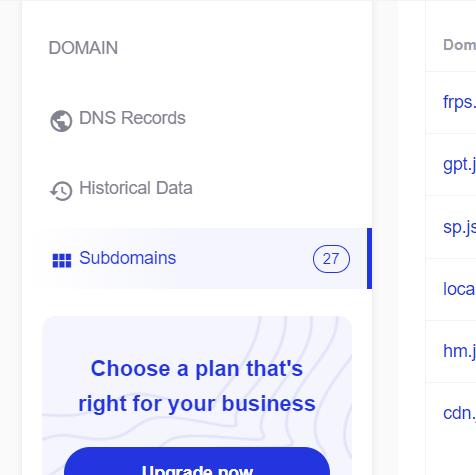

你用这几个可以试试,我用这几个网站能扫到我自己的全部子域名。

https://dnsdumpster.com/ (这个有图)

https://securitytrails.com/ (这个扫的很全)

5 个赞

短的扫了很多,长的一个没扫出来.

FDNS: 复杂子域名? 全给你扒出来!

好消息是 FDNS 的数据比较难拿到, 坏消息是可能只是我不知道怎么拿到.

貌似只要常用的都扫出来了

可怕,很多都扫出来了。

我这有个废弃的域名,我整了两个a解析

大家试试看能不能扫出来长的那个

51zhaosh.com

想起来一个题外话,我记得有种网络攻击启动方式就是访问一个特别复杂的子域名(大概是这样的)

子域名查询是根据dns记录来的,只要有访问,就可以查询出来。

你说的是 DGA 吧

1 个赞