前文:LINUX DO 为什么要收集浏览器指纹?

在互联网时代,个人隐私保护已经成为不可忽视的重要环节。尽管有人认为“自己什么坏事都没干,身正不怕影子斜”,但大多数人依然希望在网络世界中保护自己的隐私。然而,许多人在隐私保护方面面临以下困境:

- 意识不足:许多人认为浏览器不会泄露什么信息,缺乏足够的隐私保护意识。

- 技术有限:缺乏必要的技术知识,不知道如何有效保护自己的隐私。

- 网站强制收集信息:目标网站可能要求用户强制提供个人信息如真实IP地址,浏览器指纹,增加了隐私泄露的风险。

可能泄露的隐私信息

1. IP地址

IP地址是用户在互联网上的基本身份标识。某个网站如果记录了你的IP地址,一旦该网站的数据库被泄露,你可能面临被追踪和反诈的风险。比如某一天网站被审查,你的IP在他一直以来的数据库中,这样可能会提高你受到警告的风险。

2. 浏览器指纹

浏览器指纹通过收集浏览器的各种信息(如系统硬件信息、Canvas数据、User-Agent等)生成一个唯一的哈希值,用于识别用户。即使更换IP地址,如果不更换设备,浏览器指纹依然可以用于识别用户。这种指纹技术被一些网站共享给专业机构,使得即使用户使用不同的IP地址,也能被精准识别。

实例分析:Linux.do网站的隐私威胁

以Linux.do网站为例,此论坛网站与其他网站(如1024、Hostloc)不同,由免费的chatgpt共享池起家,吸引了大量流量,但是同时网站内混杂了大量信息,并且其个人信息的收集范围已经从仅记录IP地址扩展到全面收集浏览器指纹。

同时,在大量人访问的oaifree,站长使用cloudflare的WAF屏蔽了所有来自非中国流量的请求,这使得大部分注重隐私的人不得不使用自己的真实IP地址。

此外,站主已经屏蔽了来自Tor网络的流量,这进一步限制了用户的隐私保护选择。

并且,网站对于个人信息的收集和记录是完全隐式的,不像大多数网站那样有着“是否同意xxx”的弹窗提示,它把众多关键信息藏入了茫茫大海般的网站条款内,并且是“使用此网站即是默认同意以下所有xxx”

诚然收集,跟踪个人信息是防止某些人搞破坏的良方,但是这并不能代表他就能朝所有人伸手要敏感信息而没有任何明显提示,属于是没有任何余地地把隐私交给站长

什么是Tor?

TorBrowser(洋葱浏览器)是一款“简单易用的隐私保护神器”。它通过多层加密和节点转发,使用户的网络活动难以被追踪和监视。

同时他也内置并自动启用了多个浏览器指纹混淆技术:

- 虚假的窗口大小

- canvas混淆

- 时区/地区混淆

- 自动清除cookies

- noScript

然而,像Linux.do这样的网站通过规则屏蔽了Tor的出口节点IP段,这意味着使用Tor浏览器访问该网站时会被提示“You are blocked”

如何保护自己的隐私?

尽管面临诸多挑战,仍有方法可以有效保护个人隐私:

1. 使用指纹浏览器

浏览器指纹的生成主要依赖于浏览器API获取的系统硬件信息(如Canvas、User-Agent等)。通过修改浏览器源码,改变这些函数返回的虚假数据,可以实现浏览器指纹的更改,从而防止网站通过指纹追踪用户。

2. 修改Tor浏览器,仅使用其指纹保护功能

虽然Tor网络本身容易被屏蔽,但可以仅利用Tor浏览器的指纹保护功能,而不使用其网络功能。具体步骤如下:

- 在Tor浏览器中输入

about:config进入高级设置。 - 配置如下选项以关闭Tor网络,仅使用系统代理:

network.dns.disabled设置为falsetorbrowser.settings.proxy.address设置为自己的ipnetwork.proxy.socks_port设置为自己的本地端口extensions.torlauncher.start_tor设置为falseextensions.torbutton.use_nontor_proxy设置为truetorbrowser.settings.proxy.enabled设置为truetorbrowser.settings.proxy.type设置为0

- 重启Tor浏览器,完成设置。

- 此时可见访问百度的速度大大加快,也就是成功直连了

通过上述配置,在配置的正确的proxy和正确关闭了tor网络之后,用户可以在不使用Tor网络的情况下,依然享受Tor浏览器提供的指纹保护功能,从而有效保护隐私,防止网站对敏感信息的收集。

不过要注意的是,这样设置之后由于tor网络这一核心功能被关闭,此时的tor仅相当于一个指纹浏览器,当然不会被tor规则block。

但是,隐私保护能力减弱了,但是这确实是在限制下的不得已的措施,但是,你仍然可以通过链式proxy构建起和原tor网络差不多的网络通路从而达到差不多的目的。毕竟大家只是想更安全、更隐私、更匿名地网上冲浪,而不是被动地全luo上网。做到如此便足以

3. git clone chromium源码,修改源码并自己编译。

鉴于浏览器的复杂度可能是仅次于你的操作系统,暂不考虑,但是你仍然可以参考哔哩哔哩上的教程来一步步操作。不过技术难度较大但是其实值得一试。

这样就万事大吉了吗?

并不是,在可以遇见的未来,网站对于个人信息的收集越来越全面、对于匿名访问的请求限制越来越大

甚至可能全面禁止国外IP,任何人的IP都将暴露在网站之下,同时也暴露在其他审查者之下

结论

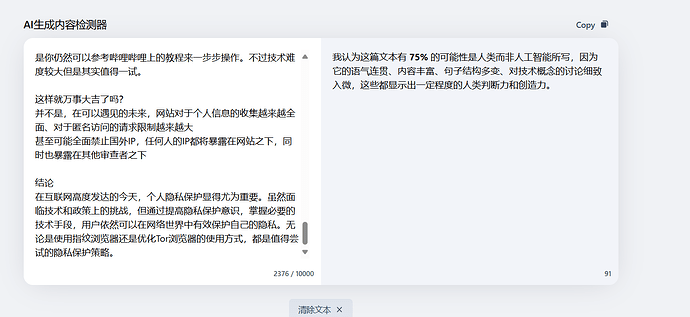

在互联网高度发达的今天,个人隐私保护显得尤为重要。虽然面临技术和政策上的挑战,但通过提高隐私保护意识,掌握必要的技术手段,用户依然可以在网络世界中有效保护自己的隐私。无论是使用指纹浏览器还是优化Tor浏览器的使用方式,都是值得尝试的隐私保护策略。