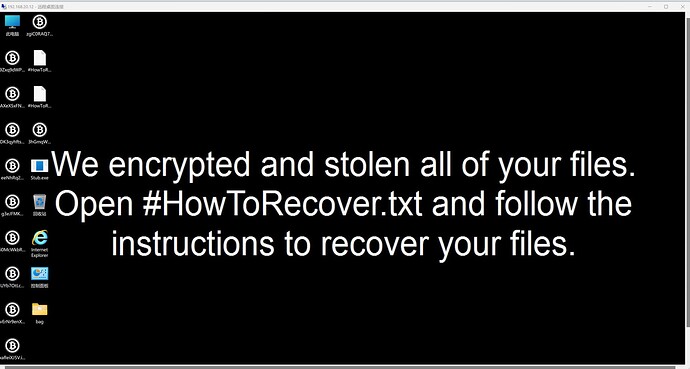

头皮发麻,今天打算mstsc连回公司写一下周报,发现设备已经被加密了,用GitHub - dogadmin/windodws-logs-analysis: windows日志一键分析小工具

看了下mstsc的登录日志,没有被爆破的记录,黑客加密了软件和磁盘后,下载了一个工具包,进行局域网横向移动,仔细排查了一下对外连接情况,只映射了wg的51820端口和一个alist的web页面,其他没有内网穿透,远程桌面安装了todesk

后续:

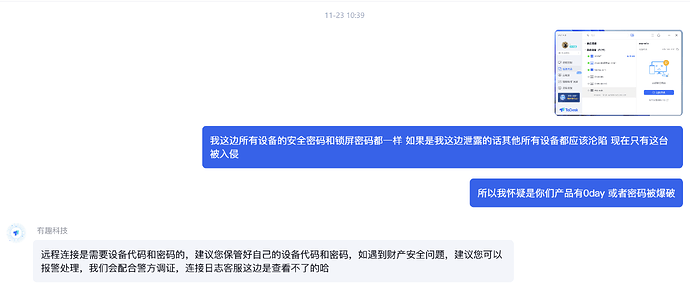

办公网接入了全流量设备 查看了一下日志是todesk。。

黑客使用todesk登录后加密硬盘,然后使用扫描工具进行内网横向

正在联系todesk官方索取登录日志 官方必须报警才能给

排查了设备列表中的所有设备均未被入侵 没有泄露过安全密码

228 个赞

finch

(Harold Finch)

5

帮顶,这有些吓人。

24 个赞

ukhack

(相遇不识君)

9

todesk?这鬼东西理论上只要todesk服务器那边出问题了,所有用户都是门户大开

27 个赞

期待后续 看着有点害怕 我赶紧把todesk密码改成及时更新了

6 个赞

ukhack

(相遇不识君)

12

相比todesk,我感觉你暴露到外网的AList问题可能更大一些,毕竟它是出过安全漏洞的。

9 个赞

alist的log我已经查过了 没问题

全流量的日志结果来说 应该就是todesk直接入侵了

主要还是前几天关掉了远程校验锁屏密码的选项

3 个赞

我用frp和wg-easy把三个地区的设备进行了组网

家里有公网ip 用ddns和frps把公司内网的wg端口映射到家里内网进行组网(只暴露了7000端口,映射后的vpn端口在内网)

这样可以实现sd-wan

9 个赞

TriATK

(TriATK)

19

主流vpn+自带RDP才是正解,todesk和向日葵出过的0day太多了。

20 个赞

问下是不是开机,软件todeak开启状态,如果软件关闭是不是就没事

9 个赞