现在账号密码已经猜出来了(就是网页登录密码):

ssh -p 22 -o KexAlgorithms=+diffie-hellman-group1-sha1 -o HostKeyAlgorithms=+ssh-rsa -o MACs=hmac-sha1,hmac-md5 [email protected]

但是一登陆:

C:\Users\*****>ssh -p 22 -o KexAlgorithms=+diffie-hellman-group1-sha1 -o HostKeyAlgorithms=+ssh-rsa -o MACs=hmac-sha1,hmac-md5 [email protected]

[email protected]'s password:

PTY allocation request failed on channel 0

shell request failed on channel 0

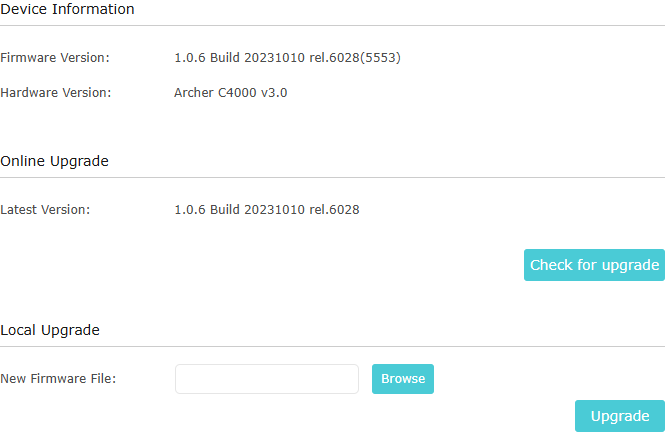

它有个软件好像叫Tether 2.0可以进去,这是SSH里面加了啥奇怪的参数吗,有没有大佬逆向过的。求一份思路,我想着如果SSH进不去它192.168有个网页可以访问,里面有个Firmware update可以上传文件,这个有没有希望?