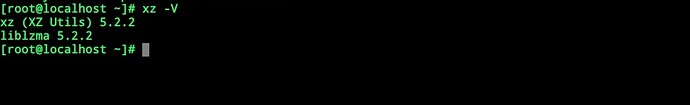

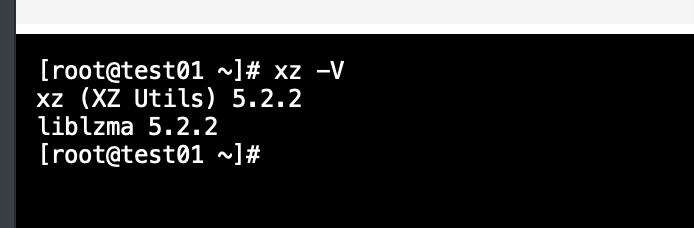

还好没有升级

这就是版主的实力

这个投毒的人好心机啊

省流概括:

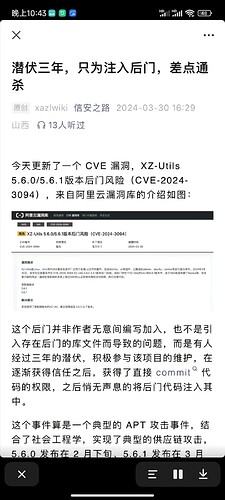

1.攻击者 JiaT75 (Jia Tan) 于2021年注册了 GitHub 账号,之后积极参与xz项目的维护,并逐渐获取信任,获得了直接 commit 代码的权利。

2.JiaT75 在最近几个月的一次 commit 中,悄悄加入了 bad-3-corrupt lzma2.xz和good-large compressed.lzma 两个看起来人畜无害的测试用二进制数据,然而在编译脚本中,在特定条件下会从这两个文件中读取内容对编译结果进行修改,致使编译结果和公开的源代码不一致。

3.目前初步的研究显示,注入的代码会使用glibc的IFUNC 去 HookOpensSH的 RSA public decrypt 函数,致使攻击者可以通过构造特定的验证数据绕过 RSA 签名验证。(具体细节还在分析中)

4.只要是同时使用了 liblzma和 OpenSsH的程序就会受到影响,最直接的目标就是 sshd,使得攻击者可以构造特定请求,绕过密钥验证远程访问。

5.受影响的 xz-utils 包已经被并入 Debian testing 中进行测试,攻击者同时也在尝试并入 fedora 和 ubuntu。

6.幸运的是,注入的代码似乎存在某种 Bug,导致特定情况下 sshd 的 CPU占用飙升。被一位安全研究人员注意到了,顺藤摸瓜发现了这个阴谋并报告给 oss-security,致使此事败露。如果不是因为这个 Bug,那么这么后门有不低的概率被并入主流发行版的stable 版本,恐怕会是一件前所未有的重大安全事件。

另外从一些细节能看出来攻击者非常用心:

攻击者抢在 ubuntu beta freeze 的几天前才尝试让新版本并入,以期望减少在测试期间被发现的时间。

xz-utils 项目的原维护者 Lasse Colin(Larhzu),有着定期进行internetbreaks的习惯,而且最近正在进行,导致这些变动他并没有review的机会,即使到现在也没能联系上他本人。这可能也是攻击者选定xz-utils 项目的原因之一。

这个前两天的事情了吧 然后听说是因为水代码了 才暴露了 再GitHub潜伏3年之久

看完下来觉得选 ubuntu lts 不错

发现bug

啥是internalbreaks

账号下线 ![]()

学到了 ![]()

internetbreaks

已经是旧活了

哦哦 我还以为是啥哲学术语就 internal 了 没仔细看 ![]()

不是因为水代码被发现哦,是某运维发现系统某个进程CPU占用高,排查问题最后定位到xz才发现的

pg大佬压测发现有500ms的延迟,偶然发现了这个后门

真是用尽心思啊