感谢分享

这种建议找时间把服务器数据弄出来,然后重装系统弄一遍,保不准还有后门,万一真有个后门并且攻击者恼羞成怒给你数据删了,虽然麻烦一点,单胜在这么做之后非常的安全

跟领导打招呼了,怎么处理看领导喽,我没有云服务器的管理权,服务器有哪些数据放在哪些位置我也不知道

完美的践行了拿多少钱干多少活,不卷,好同志

分享一点经验。如果是阿里这些云服务厂商,可以去云安全中心的安全告警,查看可疑的行为和进程链,很多挖矿特征是cpu长时间打满,一般挖矿行为可以快速定位到。

- htop等监控排查cpu异常占用的进程,可以选择kill掉。

- 如果挖矿进程 kill 掉又死灰复燃可以查 所有 用户的 crontab,我就遇到过设置在yarn用户下定时下载挖矿程序的cron任务

for user in $(cut -f1 -d: /etc/passwd); do echo $user; crontab -u $user -l; done - 楼主做的检查开机自启动项。

- 在

/tmp和/var/tmp下排查有没有可疑代码,如果有必要可以清掉。 - clamscan扫描病毒,例如排除指定目录,全盘扫描、记录并删除感染文件:

sudo clamscan --recursive --remove --exclude-dir="^/sys" --exclude-dir="^/proc" --exclude-dir="^/dev" --log=/root/clamscan.log /

ClamAV用法:How to install and use ClamAV on Ubuntu - Tutorial & Documentation (webhi.com)

另外,其他方面

ssh 登录爆破:安装 fail2ban 防止撞库(小心别把自己 IP 屏蔽了 ![]() ),限制 root 远程登录、22端口改成高位端口、改用密钥登录。限制特定 ip 访问。

),限制 root 远程登录、22端口改成高位端口、改用密钥登录。限制特定 ip 访问。

恶意请求(包括不限远程代码执行漏洞、扫描敏感文件):水平高的自己整,或者装防火墙做屏蔽。nginx waf、雷池等

定时查杀病毒。。。

遇到佬了,我之前顺手看了一下登录日志,爆破就没断过,幸好是强密码哈哈哈,这些我记下了以后自己服务器折腾折腾吧,公司服务器没那权力也没拿精力,全听领导安排我就是打工的嘿嘿

相互学习 ![]()

满满干货,mark下

大佬技术牛啊

这个问题前段时间护网 差点就遇见啦 比较巧 正好改完 有一个小的机器没改 就中招啦 好在没啥服务在上面 直接清洗掉重新装 看啦你这个思路学习到啦

好详细帖,赞了~

干货了!

其实我也挺不理解的,这次出问题的是我们的测试服务器,只有我们公司内的开发人员会用到,按理来说在公司安排一台同局域网电脑完全没有问题,还省去了云服务器的成本,但偏偏使用的是云服务器做测试服务器,只能说公款比较豪横吧

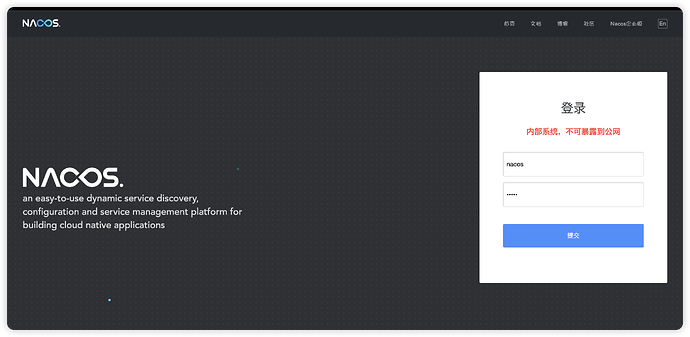

感谢提醒。黑客用的是漏洞吗。难道nacos官方没有做任何防护?

大大滴有问题,我们公司除了生产环境必须暴露到公网,其余一律内网环境

不过你这个还好,攻击者只是部署了挖矿脚本,要是种了勒索病毒,那后果真的不敢想象

好像是历史漏洞,看到通告了,历史漏洞被二次深度利用了

有些挖矿是会伪装成httpd的服务形式去做挖矿,titanagent是青藤云的进程,是安全厂商,也可以联系他们进行一个完整的排查,包括后续漏洞的修复